L’époque où le système d’Apple était bien protégé des malwares est bien terminée. Malgré les protections mises en place par le constructeur, les créateurs de logiciels malveillants parviennent toujours à passer, comme en témoigne ce nouveau-venu. Nommé OSX/Dok, il parvient à contourner Gatekeeper, la principale protection de macOS, parce qu’il est signé avec un certificat fourni par Apple. Par ailleurs, il n’est pas détecté correctement par les antivirus.

Naturellement, Apple comme les éditeurs d’antivirus vont tout faire pour bloquer ce malware précis, mais c’est bien la preuve que les protections mises en place par macOS ne suffisent jamais totalement. OSX/Dok est transmis par mail et vise les utilisateurs européens, notamment les anglophones et germanophones.

Concrètement, il prend la forme d’un fichier zip qui est en fait une application qui commence par s’installer à un endroit difficile à déloger. Elle s’ajoute aux applications ouvertes au lancement du système pour toujours être présente et une fois que c’est fait, elle affiche une alerte qui occupe tout l’écran (ci-dessus). Cette alerte recouvre les autres fenêtres et elle ne peut pas être fermée facilement, en tout cas pas sans cliquer sur son unique bouton.

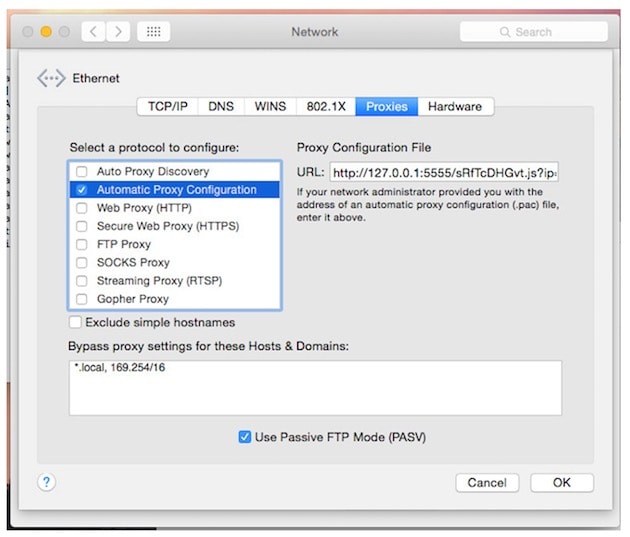

C’est en cliquant sur le bouton qu’il devient vraiment malveillant, tout en restant suffisamment discret pour que l’utilisateur lambda ne voit rien du tout. Il installe le gestionnaire de paquets Homebrew et exécute un script qui installe les outils nécessaires pour mettre en place un proxy. Pour faire simple, le Mac va être configuré pour que toutes les connexions à internet passent par un serveur tiers, y compris celles qui sont sécurisées.

OSX/Dok configure également le système pour assurer que cette connexion via un serveur tiers soit maintenue entre deux redémarrages ou même après une mise à jour de macOS. Et pour cacher ses traces, il se désinstalle de lui-même.

En attendant qu’Apple bloque le certificat en question, les conseils sont toujours les mêmes. N’ouvrez pas un fichier dont vous ne connaissez pas la source. Et surtout, ne saisissez pas le mot de passe administrateur de votre Mac sans savoir exactement pour quoi faire.

Source : Check Point