Apple a malencontreusement autorisé un malware à fonctionner sur macOS, comme l'explique le spécialiste en sécurité Patrick Wardle. Un loupé rapidement corrigé mais tout aussi rapidement contourné par les auteurs de ce malware.

Depuis macOS Mojave, les développeurs d'applications doivent obtenir d'Apple, au travers d'Xcode, un certificat attestant que leur logiciel a été inspecté et qu'il ne contient aucun malware. Chaque mise à jour d'une application doit en passer par ce système de notarisation (lire Sécurité : dans macOS Mojave, un notaire pour arrêter les frais). En l'absence de ce tampon, l'ouverture du logiciel est suspendue et son utilisateur est averti de son caractère possiblement néfaste.

Sauf que dans le cas du malware décrit par Wardle, Apple l'a approuvé, permettant ainsi son exécution sans alerte aucune. Le programme en question était distribué depuis un site jouant sur la confusion avec l'hébergeur du gestionnaire du paquets Homebrew.

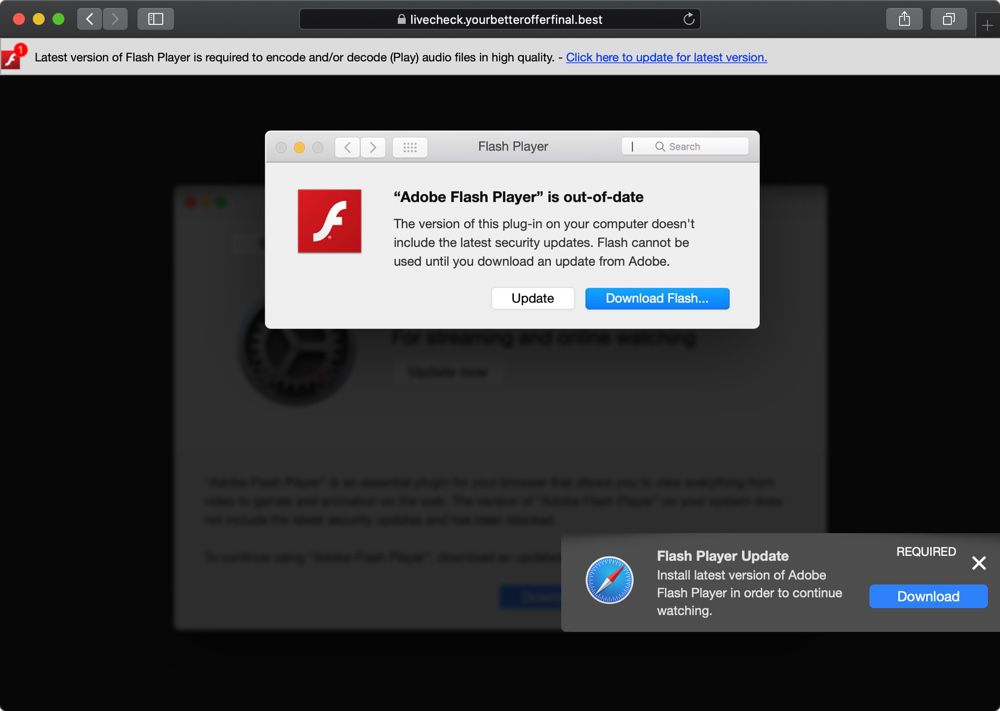

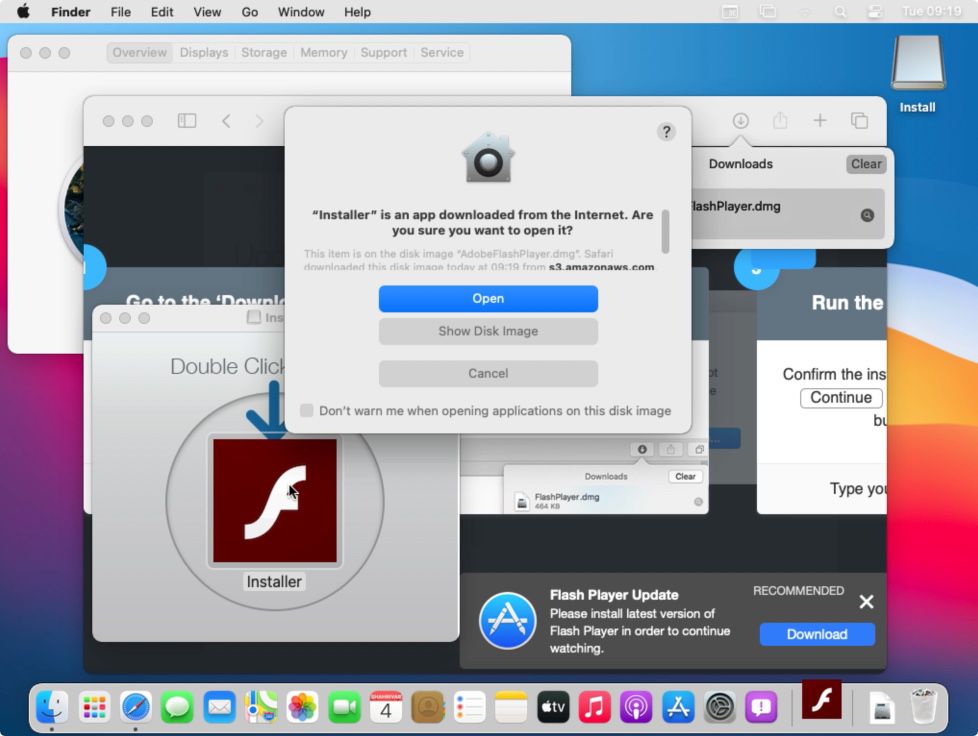

Le visiteur était invité à télécharger un faux logiciel de mise à jour de Flash, qui hébergeait en son sein le malware Shlayer. Un programme connu et répandu qui provoque l'affichage intempestif et incontrôlable de publicités.

C'est ce prétendu installeur de Flash qui avait reçu la bénédiction d'Apple et pouvait être ouvert sans afficher de signal d'alerte. Patrick Wardle a signalé ce problème à Apple qui a rapidement révoqué le certificat, le 28 août. À TechCrunch, Apple a déclaré avoir identifié la variante de malware et désactivé le compte développeur associé.

Mais deux jours plus tard, comme l'a constaté Wardle, le même site distribuait une nouvelle version de ce malware, tout aussi inexplicablement validée par Apple. Un jeu du chat et de la souris dans toute sa splendeur.