Alors que l’on attend le lancement officiel d’Apple Intelligence dès lundi avec l’arrivée de la version finale d’iOS 18.1, Apple a partiellement ouvert le « Private Cloud Compute » (PCC), l’architecture de serveurs mise en place par ses soins pour les besoins les plus avancés de son intelligence artificielle. Ces serveurs, installés dans des centres de données gérés par Apple, sont construits autour de puces Apple Silicon similaires à celles que l’on trouve dans les produits de l’entreprise. Cela permet d’offrir une sécurité accrue, avec notamment un chiffrement maintenu des données et l’assurance d’un respect aussi parfait que possible de la confidentialité des données.

Du moins, ça c’est la promesse d’Apple. L’entreprise ne compte toutefois pas seulement sur sa bonne réputation dans le domaine, elle espère le prouver en permettant à des chercheurs en sécurité de vérifier son infrastructure. C’était l’une des annonces de la WWDC et c’est désormais effectif, même s’il n’est pas question de lever entièrement le voile sur PCC, ni côté matériel, ni côté logiciel. Apple entend garder pour elle ses secrets de fabrication et l’accès est ainsi étroitement contrôlé.

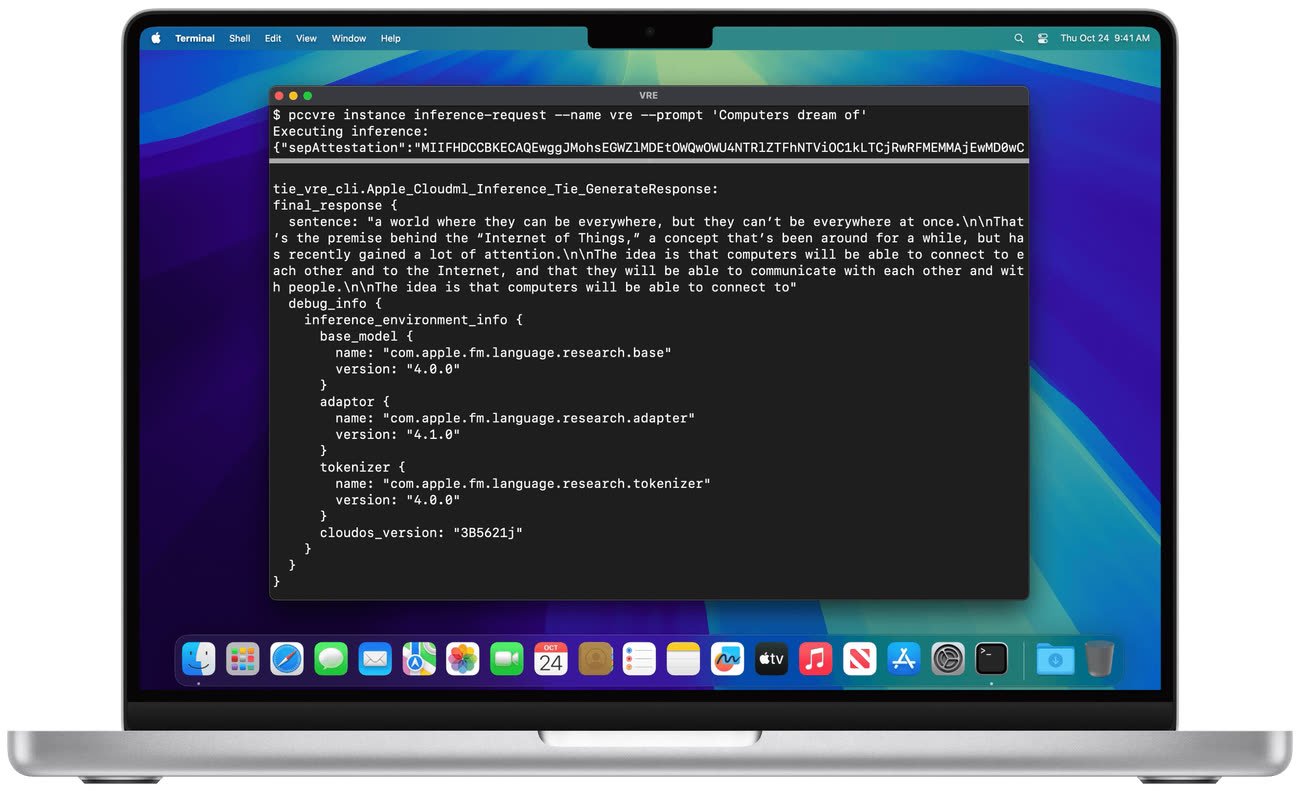

Les spécialistes intéressés peuvent en apprendre plus à travers ce guide qui décrit le fonctionnement du PCC et surtout sa sécurité avec plus de détails. Apple y décrit les sécurités matérielles et logicielles, tout en détaillant le fonctionnement du PCC VRE, pour Private Cloud Compute Virtual Research Environment. Cet environnement virtuel permet de créer l’équivalent des serveurs installés par Apple dans ses centre de donnés, mais sur un Mac Apple Silicon, qui dispose d’une puce similaire. Il faut macOS 15.1 et 16 Go de RAM (24 Go sont recommandés) pour pouvoir l’installer, en suivant ces instructions.

À défaut de publier tout le code source lié à PCC, Apple a décidé de publier le code source de quatre projets qui sont particulièrement importants et qui pourront ainsi être analysés en profondeur par les spécialistes. Ils sont distribués sur GitHub et associés à une licence spécifique qui empêche toute utilisation en dehors du cadre de l’analyse effectuée par les chercheurs en sécurité.

Enfin, Apple organise un bug bounty avec des récompenses pour les chercheurs qui dénichent des failles de sécurité. Ces récompenses varient de 50 000 $ pour les moins graves jusqu’à un million de dollars pour les plus sérieuses. Apple encourage les chercheurs en sécurité à leur remonter toutes leurs découvertes, même si elles n’entrent pas dans le cadre prévu.