Cellebrite a mis au point une solution qui permet d’extraire le contenu d’un smartphone. Cet outil est notamment utilisé par de multiples organisations gouvernementales et forces de l’ordre dans le monde et il repose sur des failles de sécurité dans iOS et Android. C’est ce qui rendait la découverte par le créateur de Signal de multiples failles dans le logiciel de Cellebrite si cocasse :

Un seul fichier placé sur un iPhone pouvait permettre de hacker le logiciel de Cellebrite et modifier le rapport qu’il doit produire. Autant dire que l’outil n’a plus aucun intérêt le cas échéant et Signal avait promis d’intégrer un fichier de ce type dans son app, compromettant potentiellement toutes les stations d’extraction fournies par l’entreprise.

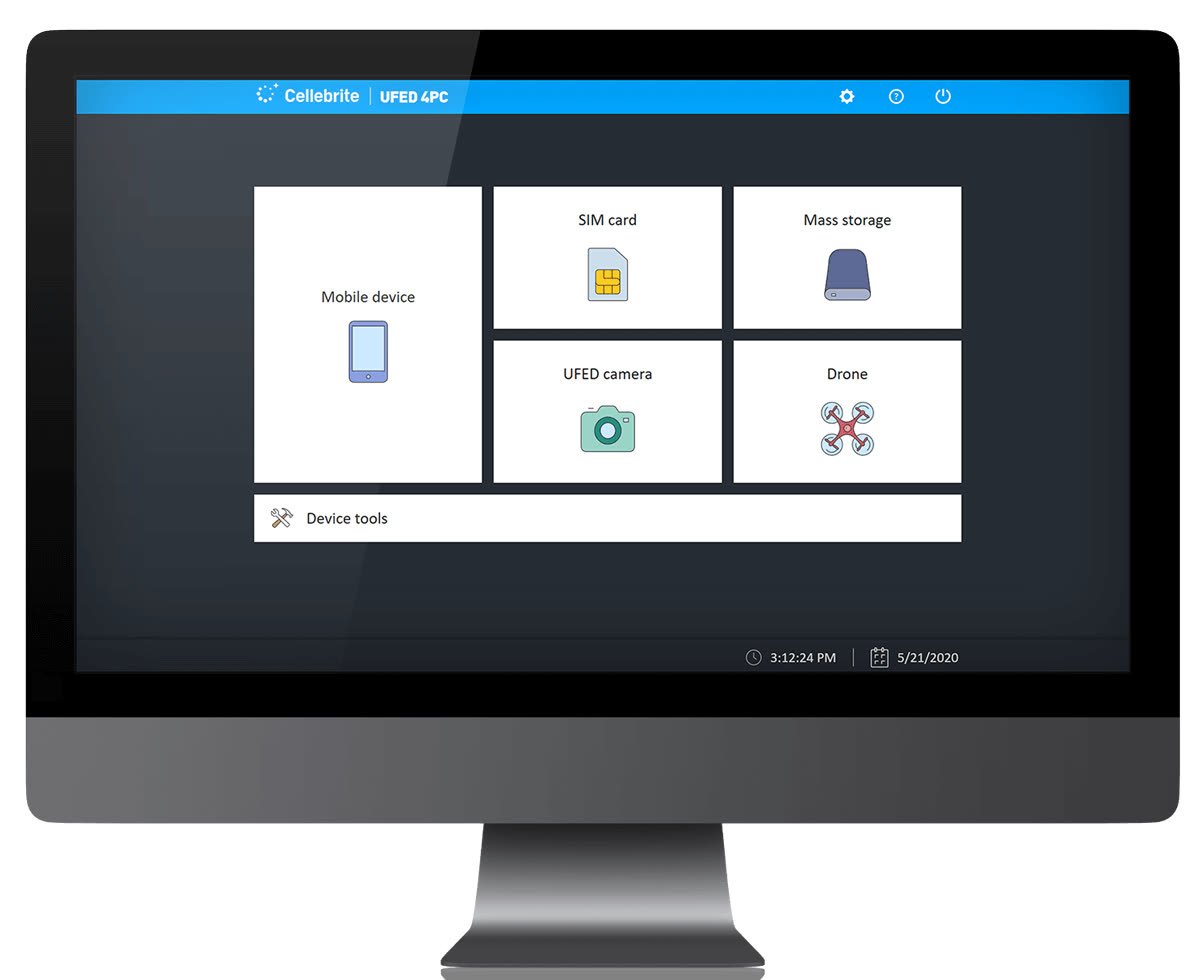

Face à cette menace, Cellebrite a rapidement réagi. D’après 9To5 Mac qui a mis la main sur un message envoyé aux clients de l’entreprise, des mises à jour sont disponibles pour Cellebrite UFED (extraction des appareils), Cellebrite UFEC Cloud (extraction de données stockées dans le cloud) et Cellebrite Physical Analyzer (regroupe les deux précédentes et d’autres apps). Ces nouvelles versions doivent corriger une vulnérabilité — c’est bien au singulier — et améliorer la protection des solutions fournies par la firme.

On ne sait pas si l’ensemble des failles trouvées par Signal ont été bouchées, mais Cellebrite est loin d’avoir terminé son travail de sécurité. L’entreprise note ainsi que le Physical Analyser est désormais réservé aux appareils Android et qu’il ne peut plus travailler avec iOS, preuve sans doute qu’il est plus durement touché. Tous ces produits étant privés, on n’a aucune idée de ce qui a été réellement corrigé.