Depuis octobre 2022, un malware circule chez les malandrins qui veulent hacker votre PC. Et BlackLotus — son petit nom — a une particularité : il repose sur une faille qui ne peut pas être raisonnablement corrigée, et c'est un réel problème.

Un problème d'UEFI

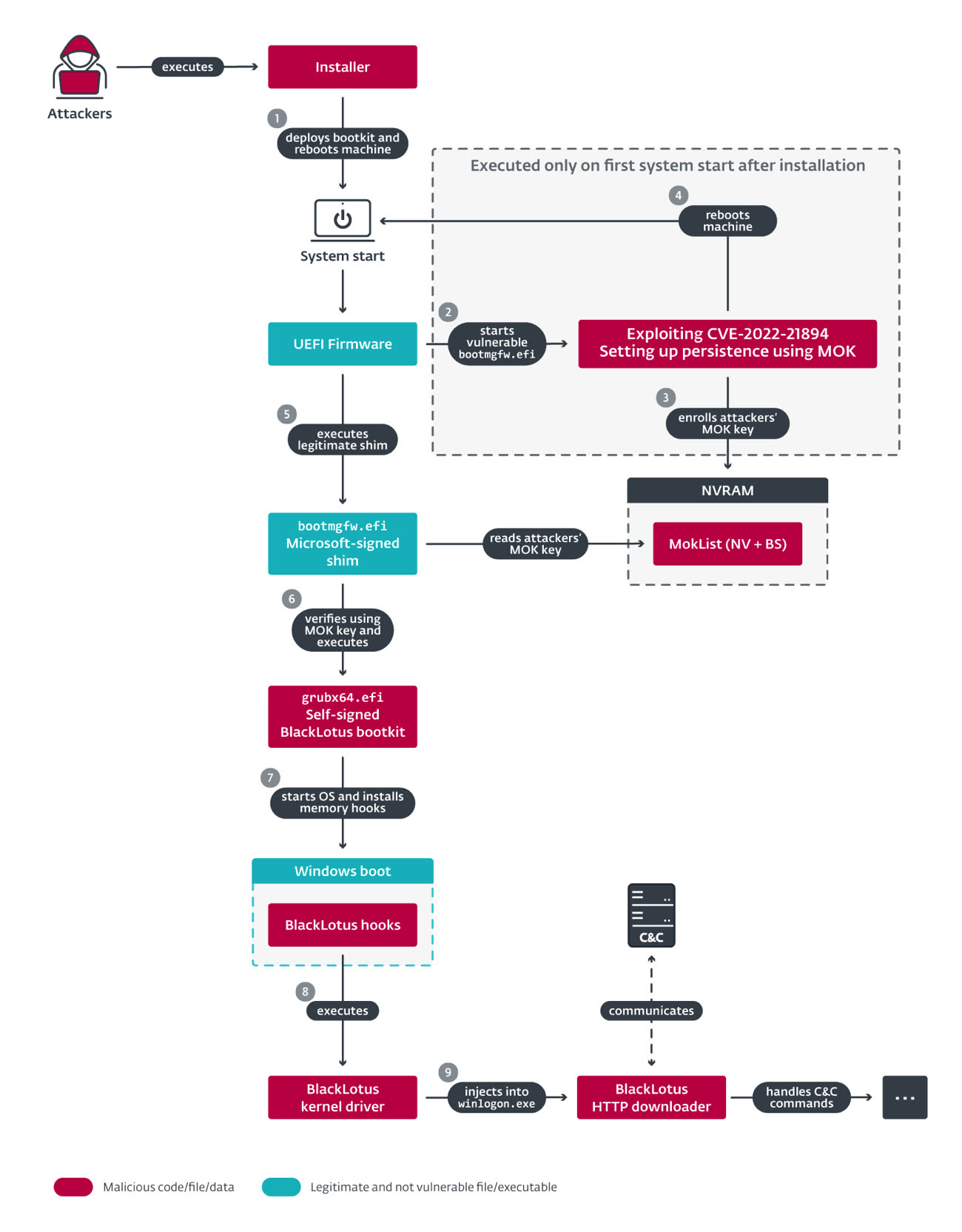

BlackLotus est ce qu'on appelle un bootkit, c'est-à-dire un logiciel malveillant qui va s'exécuter au lancement de l'ordinateur, avant le démarrage de l'OS. Il s'attaque d'abord à l'UEFI, le logiciel qui permet le démarrage dans certains ordinateurs. L'UEFI gère les fonctions de base de tous les PC modernes, ainsi que des Mac Intel mais pas — par exemple — celui des Mac Apple Silicon (qui reposent sur iBoot).

Contrairement à d'autres, BlackLotus ne s'insère pas directement dans l'UEFI sur la carte mère, mais sur le périphérique de démarrage, dans la partition EFI. Cette dernière contient notamment le code (bootloader) qui va permettre de lancer l'OS. C'est cette particularité qui le rend dangereux : la faille qu'il emploie pour s'installer ne peut pas réellement être corrigée.

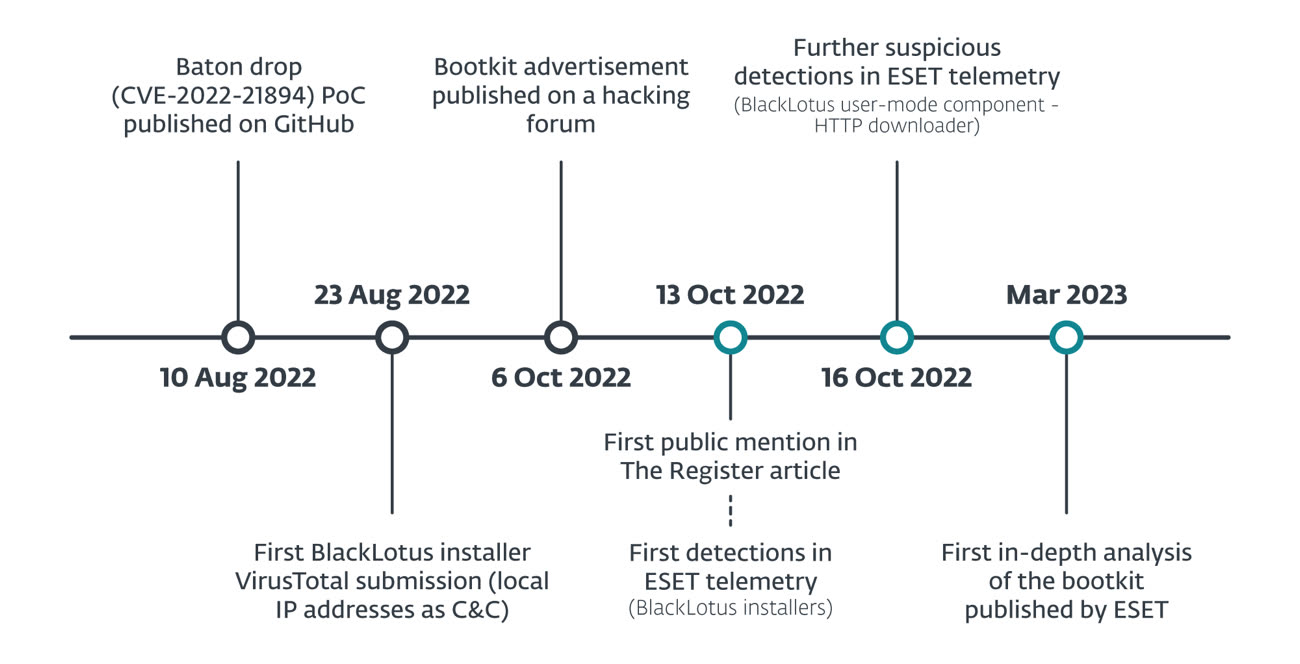

BlackLotus passe par une faille connue, la CVE-2022-21894, et elle a été corrigée par Microsoft en janvier 2022. Mais elle est pourtant encore parfaitement utilisable en 2023. Ce n'est pas une erreur de notre part, et le souci vient de son fonctionnement : elle implique des composants liés à l'UEFI qui ne peuvent pas être interdits. Pour tenter de faire simple, les morceaux de code vulnérables sont connus et devraient en théorie se trouver dans une liste noire, pour interdire leur exécution. Le problème, c'est qu'ils sont utilisés par des millions de PC dans le monde et le blocage n'est donc pas réellement une option et ne risque pas de l'être avant un long moment. En pratique, les PC modernes sous Windows 11 sont vulnérables et il n'y a pas de solutions pour éviter ça.

Comment se débarrasser de BlackLotus ?

BlackLotus peut être vu comme particulièrement teigneux : une fois en place, il va se lancer avant le démarrage de l'OS, s'arranger pour être vu comme un logiciel parfaitement acceptable en ajoutant ses propres clés dans le gestionnaire de Secure Boot (le mécanisme de démarrage sécurisé de Microsoft) et désactiver diverses fonctions de Windows, telles que Windows Defender (l'antivirus maison), BitLocker (qui prend en charge le chiffrement) ou différents mécanismes liés à la virtualisation. Avec ses 80 ko (ce qui est plutôt compact), il va aussi tenter d'être indétectable — ce qui n'est pas totalement le cas de façon évidente — et mettre tout en œuvre pour ne pas être désactivé.

Dans la pratique, la solution présentée par Eset — en dehors du fait de ne pas se faire infecter — consiste à réinstaller totalement l'OS et à désactiver les clés ajoutées par BlackLotus… ce qui n'empêche pas réellement une nouvelle infection et nécessite de bonnes connaissances. Si vous êtes intéressés par le fonctionnement en détail du bootkit, l'article d'Eset est très complet mais un peu indigeste si vous ne maîtrisez pas bien les arcanes de Windows.

Et les Mac ?

BlackLotus ne cible pas macOS et ne peut évidemment pas infecter les Mac Apple Silicon, qui ne reposent pas sur l'UEFI. Pour les Mac Intel, ceux qui exécutent Boot Camp sont vulnérables étant donné que la faille repose sur l'UEFI et le démarrage de Windows. Et comme sur les PC, il n'y a pas de solution magique.

Notons enfin que les créateurs de BlackLotus vendent le logiciel pour 5 000 $ et que les mises à jour sont facturées 200 $. Et si vous vous demandez ce que ce bootkit peut faire, la réponse est assez vague : ça dépend. BlackLotus peut télécharger des données en fonction des besoins, donc peut installer d'autres logiciels malveillants.