Editeur de logiciels de comptabilité pour des PME, Cogilog n'a pas suffisamment sécurisé ses applications, explique Yoann Gini sur son blog (il est formateur, consultant agréé par Apple et auteur du guide sur OS X Server édité par nos soins). Il détaille les fautes de conception repérées dans cette application client-serveur.

Plusieurs décisions techniques sont pointées du doigt et sévèrement jugées au fil du billet. Cela démarre dès l'installation du logiciel.

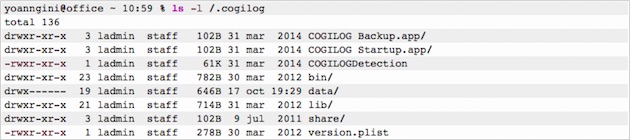

Le service « serveur » de Cogilog est installé à un emplacement non standard du système et tourne avec le compte ayant permis l’installation, donc un compte administrateur. Aucun logiciel n’est censé travailler dans un dossier à la racine sous Mac. Si le logiciel est un service partagé, ses données vont dans /Library. Si les données sont propres à un utilisateur, cela va dans ~/Library. C’est ici la première erreur de Cogilog. Cela veut dire que si ce compte est supprimé, Cogilog ne marche plus. Et pour mettre à jour Cogilog, il faut être authentifié avec cet utilisateur…

Une base de données est installée sur chaque poste client, observe ensuite Gini. La logique du fonctionnement de l'application voudrait que ça ne soit le cas que sur la machine serveur : « Si le service PostgreSQL est vulnérable à une attaque, elle exposera ainsi tout le parc, y compris les postes clients qui n’ont techniquement pas besoin du serveur de base de donnée. »

Autre problème pointé, l'absence d'activation du chiffrement SSL pour les communications avec la base de données PostgreSQL utilisée par Cogilog. Un état inactif vecteur d'autres risques potentiels :

Le contenu échangé n’est pas chiffré, un attaquant avec une position privilégiée sur le réseau pourra accéder aux communications en clair. Et si le contenu échangé n’est pas authentifié, un attaquant avec une position privilégiée sur le réseau pourra falsifier vos données

D'autres faiblesses au niveau des mots de passe des comptes utilisateurs sont abordées : ce sésame est transmis en clair et modifié pour être véhiculé sous la forme uniquement de caractères en minuscules. De même que les risques de voir une installation Cogilog piratée depuis un accès extérieur et servir de passage pour installer des portes dérobées. L'éditeur a été contacté il y a une semaine mais les réponses fournies n'ont pas satisfait l'auteur de cette démonstration :

Sans briser le secret des correspondances privées, les réponses apportées ne sont que des contournements non mis en avant dans la documentation et des fausses excuses semblant justifier le fait que, pour eux, l’urgence n’était pas là.