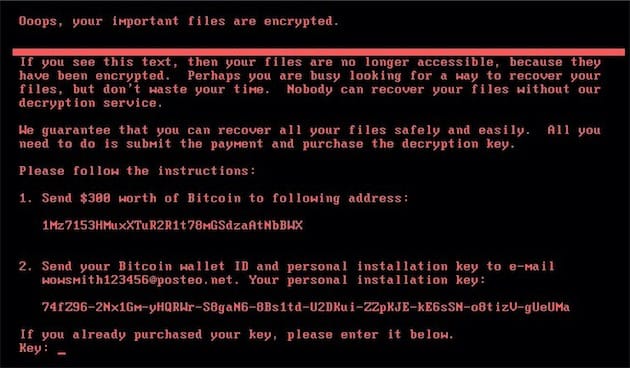

Un nouveau ransomware se propage rapidement partout dans le monde. Baptisé Petya (ou NotPetya, le débat fait rage sur la nature du logiciel) par les spécialistes en sécurité, ce rançongiciel a d'abord infecté la Russie avant de s'intéresser à l'Europe puis aux États-Unis. Le mode opératoire est connu : une fois installé dans le PC, le logiciel malveillant prend les données en otage et exige le versement d'une certaine somme (300 $ en bitcoin) pour « libérer » les informations.

En Ukraine, pays particulièrement touché par le ransomware, la situation est difficile pour plusieurs banques et institutions. Plusieurs grandes entreprises internationales sont touchées, à l'instar de la pharmaceutique américaine Merck, du français Saint-Gobain, et même… le système informatique de la centrale de Tchernobyl.

En France, une enquête a été ouverte ce soir par le parquet de Paris, pour trois motifs : accès et maintien frauduleux dans des systèmes de traitement automatisé de données, entrave au fonctionnement des systèmes en question, et extorsions et tentatives d'extorsion.

La propagation et la manière dont Petya infecte les PC ressemblent beaucoup à ce qu'on a connu il y a quelques mois avec WannaCry alias WannaCrypt, dont l'expansion a été stoppée nette par l'intervention d'un bidouilleur anglais (lire aussi : Un début de solution pour des PC bloqués par WannaCry).

Symantec a remonté les premières traces de Petya à 2016. Le ransomware exploite la faille MS17-010, que Microsoft a bouchée en urgence le 14 mars et pour cause : c'est la même vulnérabilité qui a ouvert les portes de milliers de PC à WannaCry. Cette mise à jour de sécurité se destine entre autres à Windows Vista, Windows 7/8.1 et Windows 10. Il est évidemment absolument indispensable de l'installer séance tenante, ce qui n'est pas forcément évident ni même réaliste dans les grandes entreprises et administrations, où les flottes de PC ne sont pas forcément mises à jour pour toutes sortes de raisons.

Mise à jour — L'Agence nationale de la sécurité des systèmes d'information (ANSSI) lance une alerte. De manière préventive, elle recommande d'installer immédiatement la mise à jour de sécurité de Microsoft, de « limiter l’exposition du service de partage de fichiers sur Internet », et d'isoler voire d'éteindre l'ordinateur ou le serveur s'il n'est pas possible de le mettre à jour. L'ANSSI demande aussi de ne pas payer la rançon, car rien ne dit que le paiement permettra de récupérer les données.