Avec la mise à jour 13.4 de macOS Ventura, Apple a modifié une fonction parfois utile pour trouver des bugs, probablement pour des raisons de sécurité. Plus exactement, une commande de diagnostic pour les connexions réseau ne fonctionne plus directement : il faut maintenant désactiver le SIP pour en profiter, ce qui n'est jamais réellement une bonne idée.

private, pour des raisons de sécurité.Comme l'explique Howard Oakley, la commande sudo launchctl setenv CFNETWORK_DIAGNOSTICS 3 ne fonctionne plus quand le SIP est activé. Le SIP, pour rappel, est une protection de macOS qui empêche une application malveillante d'aller modifier des fichiers de l'OS. Avec le temps, il est devenu de plus en plus compliqué de désactiver le SIP et — surtout — certaines fonctionnalités sont inutilisables quand le SIP est désactivé1. A contrario, d'autres — comme celle-ci — nécessitent donc que la protection ne soit pas active.

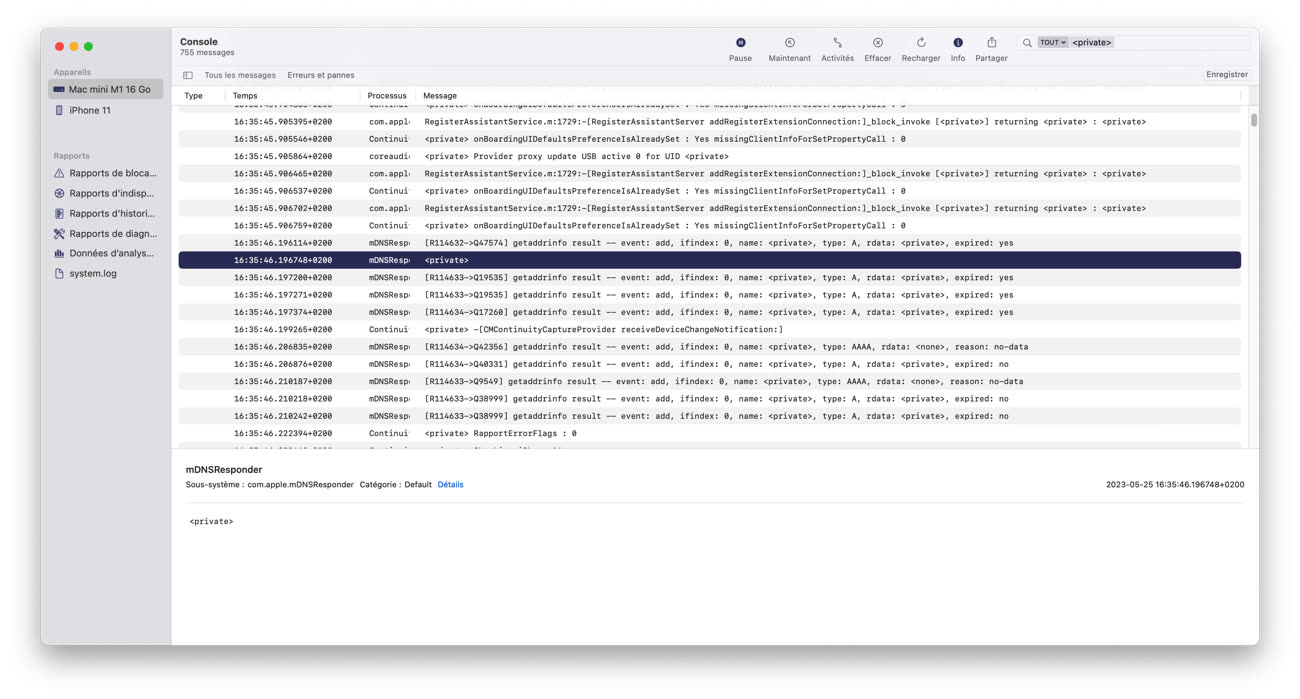

Pourquoi ce changement ? Parce que la commande citée plus haut permet d'enregistrer certaines informations qui devraient normalement être chiffrées, ce post qui date de 2020 le montre bien. Comme l'explique Oakley, cette modification est probablement liée à la correction d'une faille : un des ajustements est lié au fait qu'une application placée dans un bac à sable pouvait parfois observer les connexions réseau d'autres applications ou de l'OS, ce que permet bien la commande.

Mais dans ce cas, pourquoi garder la commande ? Parce qu'elle peut être pratique dans certains cas, même en considérant les risques d'usages malveillants. Apple estime probablement que comme la désactivation du SIP est une tâche compliquée, seules des personnes qui ont les connaissances nécessaires effectueront la manipulation, ce qui évite a priori un usage à grande échelle de la faille. Ce choix n'empêche pas totalement un logiciel malveillant d'en profiter, mais soyons clairs : désactiver le SIP en toute connaissance de cause amène bien plus de risques.

Comment désactiver SIP (et le réactiver)

-

La lecture de contenus vidéo protégés est impossible, par exemple. ↩︎

Source : Image d'ouverture : PXhere