Flashback n'en finit plus de muter. Initialement découvert en septembre dernier (lire Un cheval de troie déguisé aux couleurs de Flash), ses concepteurs se sont engagés dans un jeu du chat et de la souris avec Apple via XProtect. Il se faisait alors passer pour l'installeur de Flash Player (d'où son nom), voilà maintenant qu'il usurpe l'identité d'un autre logiciel.

Alors qu'une variante ".J" répondait 24 heures après la mise à jour d'XProtect en janvier (lire Apple actualise Xprotect dans OS X), les mutations se poursuivent à un rythme soutenu : Intego avait signalé le 5 mars une variante qui tirait parti de Twitter pour tirer ses ordres de ses instigateurs, et la société rendait compte hier d'une autre souche.

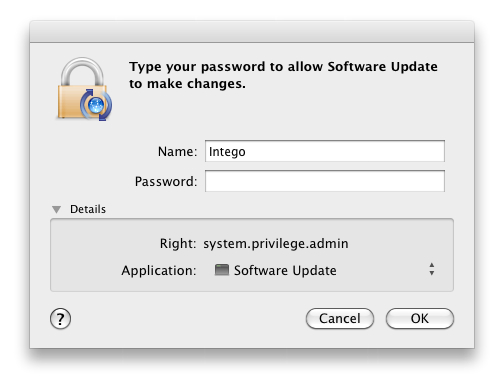

Celle-ci, baptisée Flashback.N, se propage par des sites web contaminés. Lors de la visite de tels sites, une boîte de dialogue se faisant passer pour Mise à jour de Logiciels demande le mot de passe de l'utilisateur.

La supercherie est toutefois assez grossière puisque la fenêtre d'autorisation n'est pas précédée du dialogue familier demandant si l'utilisateur souhaite installer les mises à jour en souffrance.

Fort du mot de passe de l'utilisateur, le malware est capable d'installer des fichiers invisibles dans les ressources de Safari, pour surveiller les échanges de données de l'utilisateur, dont notamment ses identifiants et mots de passe.

Intego se dit convaincue que les créateurs de Flashback sont les mêmes personnes qui étaient déjà derrière le faux antivirus Mac Defender, car certains blogs Wordpress contaminés, qui dirigeaient autrefois l'utilisateur sur ce dernier, l'envoient désormais vers Flashback. Intego indique que VirusBarrier X6, doté des dernières définitions de malware, éradique l'importun.

Mise à jour de Logiciels sera toutefois plus difficile à usurper avec Mountain Lion, puisqu'avec le prochain système d'Apple les mises à jour ne passeront plus que par le Mac App Store (lire Mountain Lion met Mise à jour de Logiciels à la retraite). D'ici là, à charge d'Apple de mettre à jour les définitions de XProtect, et à vous tous de faire montre de prudence.

Alors qu'une variante ".J" répondait 24 heures après la mise à jour d'XProtect en janvier (lire Apple actualise Xprotect dans OS X), les mutations se poursuivent à un rythme soutenu : Intego avait signalé le 5 mars une variante qui tirait parti de Twitter pour tirer ses ordres de ses instigateurs, et la société rendait compte hier d'une autre souche.

Celle-ci, baptisée Flashback.N, se propage par des sites web contaminés. Lors de la visite de tels sites, une boîte de dialogue se faisant passer pour Mise à jour de Logiciels demande le mot de passe de l'utilisateur.

La supercherie est toutefois assez grossière puisque la fenêtre d'autorisation n'est pas précédée du dialogue familier demandant si l'utilisateur souhaite installer les mises à jour en souffrance.

Fort du mot de passe de l'utilisateur, le malware est capable d'installer des fichiers invisibles dans les ressources de Safari, pour surveiller les échanges de données de l'utilisateur, dont notamment ses identifiants et mots de passe.

Intego se dit convaincue que les créateurs de Flashback sont les mêmes personnes qui étaient déjà derrière le faux antivirus Mac Defender, car certains blogs Wordpress contaminés, qui dirigeaient autrefois l'utilisateur sur ce dernier, l'envoient désormais vers Flashback. Intego indique que VirusBarrier X6, doté des dernières définitions de malware, éradique l'importun.

Mise à jour de Logiciels sera toutefois plus difficile à usurper avec Mountain Lion, puisqu'avec le prochain système d'Apple les mises à jour ne passeront plus que par le Mac App Store (lire Mountain Lion met Mise à jour de Logiciels à la retraite). D'ici là, à charge d'Apple de mettre à jour les définitions de XProtect, et à vous tous de faire montre de prudence.