En janvier, le site québécois TVA Nouvelles racontait qu’un tout jeune étudiant du pays, Alexandre Hélie, avait été recruté par Apple après avoir découvert, quelques mois plus tôt, des failles de sécurité apparement importantes.

A l’époque, il n’y avait pas de détails sur la nature de ces failles, de manière à ne pas susciter l’intérêt de quelques vauriens informatiques. Dans les coulisses, Apple a procédé à des corrections et distribué des mises à jour pour différentes versions d’OS X mais aussi pour iOS, watchOS ainsi que les firmwares de ses bornes AirPort (lire aussi AirPort et Time Capsule s’entendent mieux avec SFR).

Le nom d’Alexandre Hélie apparaît à chaque fois en regard d’une ou deux failles liées à mDNSResponder. L’une pouvait autoriser l’exécution d’un code malveillant à distance et la suivante créer un déni de service.

mDNSResponder permet à des équipements en réseau local de se découvrir mutuellement et automatiquement, il est utilisé au travers de Bonjour.

Apple a publié en début de semaine une fiche récapitulative où sont précisés les versions système et les firmwares qui ne sont plus touchés par ce bug. Bonjour étant open source, il est aussi présent dans de nombreux produits de tierces parties, il a donc fallu qu’Apple en fasse le tour pour les prévenir et leur laisser le temps d’apporter un correctif.

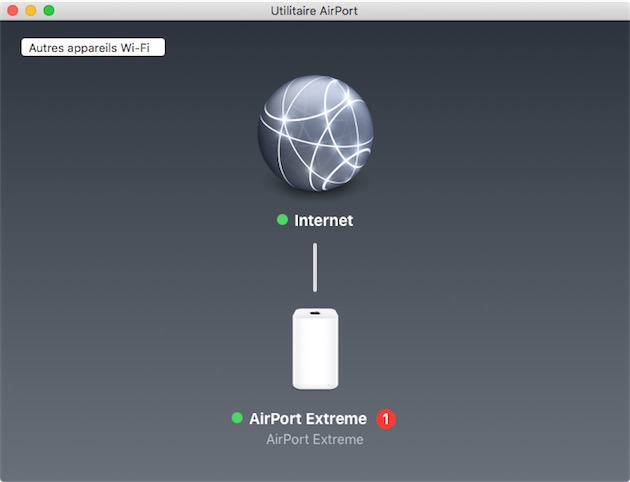

Si vous n’avez pas encore appliqué la dernière révision en date pour votre borne AirPort, ouvrez Utilitaire AirPort et vous serez guidé.