Apple a mal à son EFI. Duo Security a mené une analyse au longs cours concernant l’Extensible Firmware Interface — le programme de démarrage — de 73 000 Mac et surprise, même si des mises à jour de macOS y sont régulièrement appliquées, un certain nombre d’entre eux restent vulnérables à des attaques. La faute à des EFI qui ne sont pas à jour malgré l’application d’une version toute neuve du système d’exploitation.

Dans l’étude, c’est le cas pour 4,2% des machines : 47 des Mac analysés sont susceptibles d’être infectés via la faille Thunderstrike datant de 2014, 31 autres ordinateurs sont vulnérables à la faille Thunderstrike 2 et au “tournevis sonique” mis au point par la CIA (des attaques qui nécessitent toutefois un accès physique aux ordinateurs). Plus inquiétant, 43% des iMac 21,5 pouces lancés fin 2015 se montrent sensibles à ces failles.

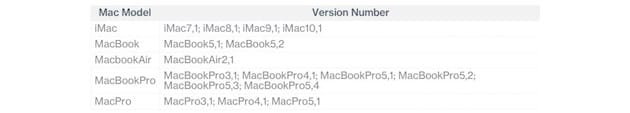

Selon les chercheurs en sécurité, il existe des différences de traitement entre certains modèles de Mac : des machines reçoivent régulièrement des mises à jour EFI, d’autres ne sont patchées qu’après la découverte de vulnérabilités ; d’autres encore n’auraient tout simplement jamais reçu de mises à jour EFI. C’est le cas de 16 modèles de Mac, allant du MacBook Air au Mac Pro…

Autre situation étrange : un Mac fonctionnant sous Mac OS X 10.11 peut recevoir des mises à jour EFI différentes de celles d'un même modèle sous macOS 10.12. Une situation particulièrement confuse donc, où un système parfaitement mis à jour peut quand même présenter une faille dans son EFI (« software secure but firmware vulnerable », selon le mot de Duo Security).

Apple n’aide d’ailleurs pas à s’y retrouver. Une mise à jour de sécurité livrée en début d’année contenait des versions du firmware EFI plus anciennes que celles fournies avec avec le précédent patch ! Afin de vérifier si l’EFI de son Mac présente des vulnérabilités, les chercheurs en sécurité sont en train de développer un utilitaire, EFIgy. Le développement est encore en cours.

Le grand public n’a a priori pas grand chose à craindre de ce type d’attaques : ce genre de failles est plutôt exploitée pour cibler des utilisateurs bien particuliers, comme des journalistes, des industriels, des opposants. Et, encore une fois, il importe d’avoir un accès physique au Mac.

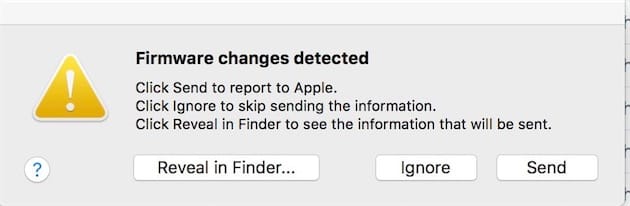

Duo Security conseille de passer séance tenante sous macOS 10.12.6 qui inclut les derniers firmwares. Apple, mis au courant de ces problèmes en amont, indique à Ars Technica que macOS High Sierra vérifie l’intégrité de l’EFI toutes les semaines.

Les Mac ne sont pas les seuls à souffrir de ce genre de failles EFI. C’est aussi le cas des PC sous Windows et sous Linux, mais il est plus facile de les identifier sur Mac étant donné qu’il n’existe qu’un seul fournisseur de cartes mère.