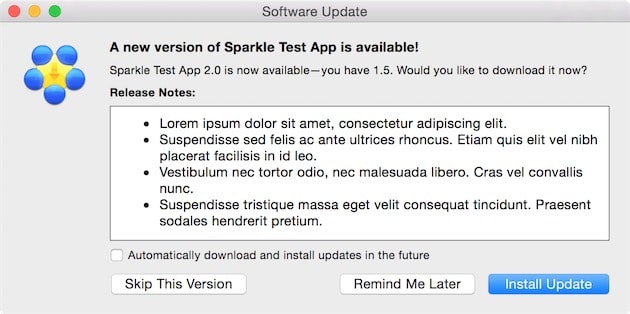

Sparkle est un composant extrêmement répandu dans les logiciels Mac distribués en dehors du Mac App Store. C'est ce framework qui vous avertit automatiquement quand une mise à jour est disponible et qui vous permet de l'installer en un clic.

Un chercheur en sécurité s'est récemment aperçu que Sparkle contenait deux vulnérabilités. La première est que la connexion avec les serveurs de l'éditeur se fait par défaut en HTTP, alors que le HTTPS devrait être privilégié pour éviter les attaques man in the middle. Cela signifie qu'une mise à jour peut être interceptée et modifiée par un malandrin avant d'être distribuée à l'utilisateur.

La deuxième vulnérabilité, plus compliquée à exploiter, est un risque d'exécution de code arbitraire à distance en abusant du composant WebView.

Sparkle a d'ores et déjà été mis à jour (version 1.13.1) pour corriger ces vulnérabilités. La balle est maintenant dans le camp des développeurs pour mettre à jour aussi vite que possible le framework dans leurs applications.

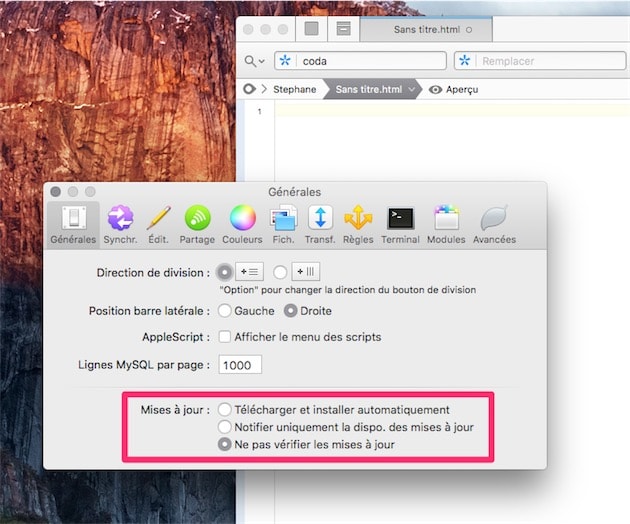

En attendant, le chercheur recommande de désactiver l'option de recherche automatique de mise à jour qui est généralement disponible dans les préférences des applications. Mais cela signifie qu'il faut donc aller vérifier par soi-même la disponibilité de mises à jour sur le site de l'éditeur.