Dans un mois à Vancouver, Chrome, Safari, Edge et Flash vont passer l’épreuve annuelle de Pwn2Own. Ce rendez-vous fait partie de la manifestation CanSecWest où se réunissent des chercheurs et spécialistes en sécurité. Certains d’entre eux apporteront dans leurs bagages des méthodes encore inédites pour révéler une faille de sécurité majeure dans un ou plusieurs de ces navigateurs. En cas de succès, c’est un chèque assuré de plusieurs dizaines de milliers de dollars.

Il y a un grand absent cette année : Firefox. « Nous avons voulu nous concentrer sur des navigateurs qui ont fait de sérieux progrès sur l’amélioration de leur sécurité » a asséné chez Eweek l’un des membres organisateurs.

Comme pour servir d’illustration à cette décision, un échange dans les forums de Mozilla il y a deux jours a montré que la fondation avait visiblement du mal à gérer rapidement l’évaluation des bugs de sécurité qui lui étaient soumis.

Un développeur s’est ému qu’il se soit écoulé 75 jours avant que ses deux signalements n’aient fait l’objet d’un enregistrement. Et encore, soupirait-il, aucun n’a été testé dans son mode opératoire pour en évaluer la gravité. Les bugs portaient sur un composant secondaire du navigateur a fait valoir son interlocuteur — évoquant aussi des ressources en temps limitées — et il a été placé d’autorité dans la file d’attente des problèmes moins urgents. Mozilla a néanmoins concédé que ce délai était anormal. La fondation a justement mis en place depuis quelques temps un nouveau système pour trier les bugs qui entrent dans sa base et éviter que certains ne prennent la poussière.

Des failles et des chèques

Pas de Firefox donc à Pwn2Own mais un chèque de 65 000 $ pour quiconque saura exploiter une faille dans Chrome, dans Edge et/ou avec Flash tournant dans Edge. La somme est ramenée à 40 000 $ pour Safari.

Les trois premiers navigateurs marcheront à l’intérieur d’une machine virtuelle VMware installée sur Windows. Un bonus de 75 000 $ sera accordé si le hacker parvient à faire exécuter son code sur la machine hôte, depuis l’intérieur de la VM. Et 20 000 $ de mieux s’il exploite une faille système ou bien au niveau root.

L’attaquant dispose de trois essais de 15 minutes chacun, sans recours possible à la ligne de commande. Il lui faudra simplement naviguer vers le contenu capable de perforer les défenses du navigateur. Interdiction de répondre à des boites de dialogue pour exécuter son action, pas le droit de redémarrer, ni de quitter et revenir dans sa session ou bien encore d’exécuter un script au démarrage de la machine. Quant aux Mac et PC utilisés, ils utiliseront les dernières versions d’OS X et Windows en date.

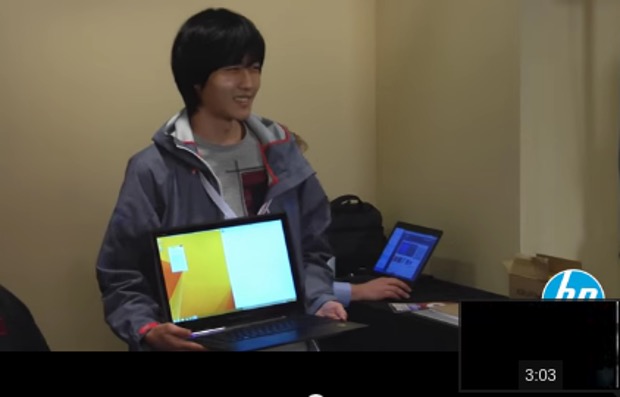

L’année dernière, tous les navigateurs en lice avaient été défaits à des degrés divers : quatre failles exploitées dans Internet Explorer 11, trois dans Firefox, deux dans Safari et une dans Chrome. L’un des hackers — JungHoon Lee, alias lokihardt — avait établi un record de gains pour un participant travaillant en solo, en s’attaquant à IE puis à Chrome et enfin à Safari. Ce jeune sud-coréen était reparti avec 110 000 $ en poche, sans oublier la publicité pour ses talents que procure ce type d’épreuves.