Un chercheur en sécurité a récemment découvert que Sparkle, un composant très répandu dans les logiciels disponibles en dehors du Mac App Store qui sert à distribuer automatiquement les mises à jour, contenait deux vulnérabilités. Les risques sont relativement limités, puisque le malandrin doit se trouver sur le même réseau Wi-Fi ouvert que sa cible pour l'une des deux failles, mais ils existent tout de même.

Sparkle a rapidement été corrigé, mais pour que les utilisateurs soient protégés, les développeurs doivent intégrer sa nouvelle version à leur application. Ajoutez le fait que le chercheur à l'origine de la découverte recommande de ne pas mettre à jour automatiquement ses applications tant qu'elles n'ont pas Sparkle 1.13.1, et les choses deviennent compliquées. Il faut alors vérifier par soi-même la disponibilité de mises à jour sur les sites des éditeurs.

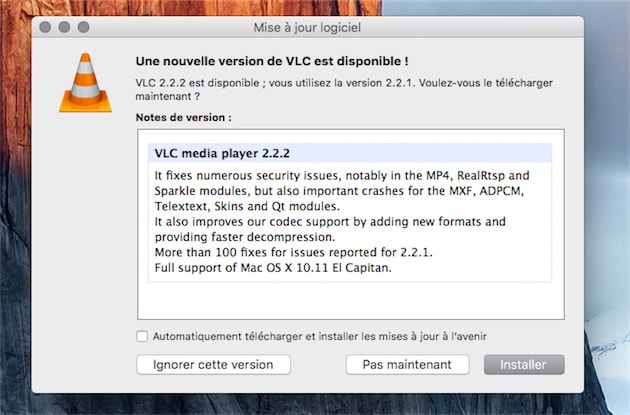

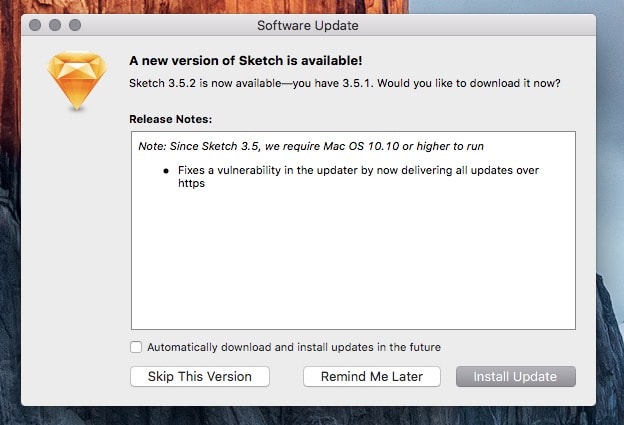

Nous avons repéré plusieurs applications qui ont d'ores et déjà été mises à jour avec Sparkle 1.13.1 :

La liste est certainement loin d'être exhaustive. Si vous avez remarqué d'autres logiciels maintenant immunisés, n'hésitez pas à les indiquer dans les commentaires.

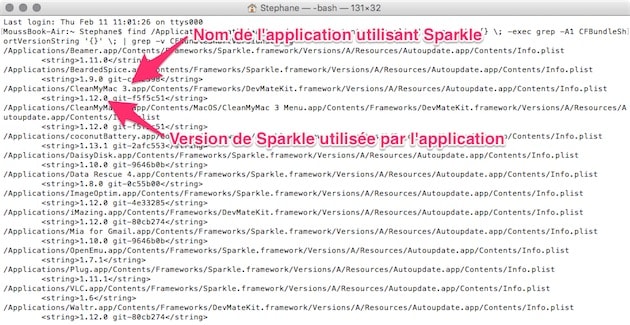

Pour savoir quelles sont vos applications intégrant Sparkle et quelle version est utilisée, tapez cette ligne de commande dans le Terminal :

find /Applications -path '*Autoupdate.app/Contents/Info.plist' -exec echo {} \; -exec grep -A1 CFBundleShortVersionString '{}' \; | grep -v CFBundleShortVersionString