La société Passware, qui s'est fait une spécialité des solutions de déverrouillage des Mac et des PC par force brute, est parvenue à « craquer » la puce T2. Mais attention, le processus nécessite de 10 heures à… plusieurs milliers d'années, en fonction du mot de passe et de sa longueur. Mais cela reste possible grâce à une vulnérabilité exploitée par l'entreprise, dont les clients sont principalement les forces de l'ordre mais aussi des entreprises.

Passware savait déjà récupérer les mots de passe de Mac plus anciens (sans puce T2) et déchiffrer les volumes protégés avec FileVault avec une technique de force brute : grâce à l'accélération GPU, le logiciel pouvait tester des dizaines de milliers de mots de passe par seconde, ce qui lui permettait de pénétrer rapidement par effraction sur les machines.

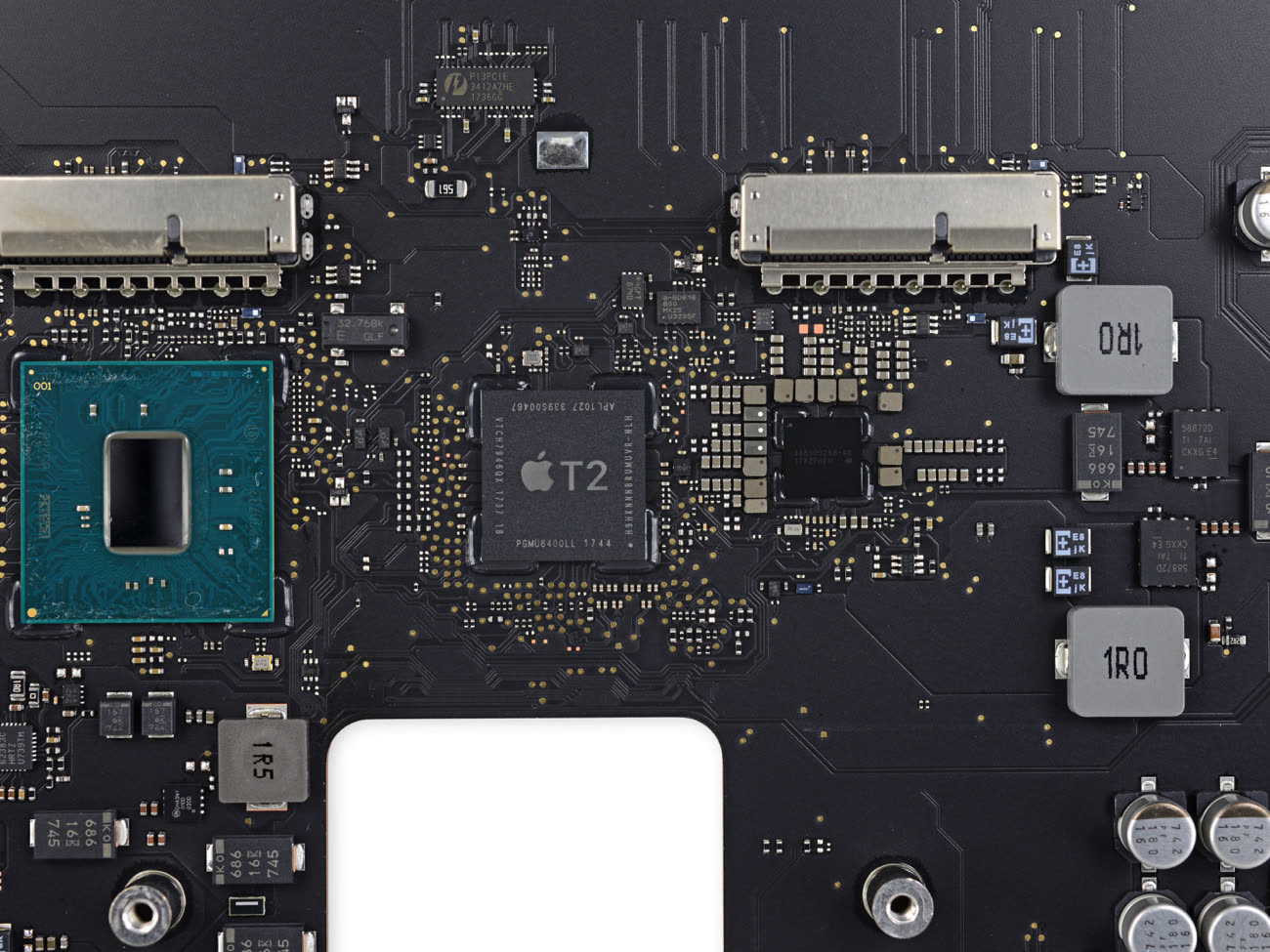

La puce T2 inaugurée en 2018 (et qui est toujours à l'œuvre dans les derniers Mac Intel au catalogue) a rendu les choses plus difficiles. Son enclave sécurisée conserve le mot de passe du Mac, alors qu'auparavant il se trouvait dans l'espace de stockage de l'ordinateur. Par ailleurs, la puce limite le nombre de tentatives de saisie de mots de passe, avec des délais d'attente de plus en plus importants (lire le livre blanc sur la puce T2).

Test de l’iMac Pro 2017 : tout ce que vous n’avez jamais voulu savoir sur la puce T2 et Secure Boot

Selon 9to5Mac, Passware a mis au point un moyen de contourner ces protections censées empêcher l'utilisation de la force brute. Les détails techniques sont inconnus, néanmoins le processus est beaucoup plus lent : une quinzaine de tentatives mots de passe par seconde. Pour les Mac T2 protégés par des mots de passe de 6 lettres, le malandrin peut espérer un résultat dans les dix heures.

L'éditeur précise que ce nouveau module de déverrouillage par la force n'est proposé qu'aux gouvernements et aux entreprises qui fournissent une justification valable. Une sécurité bien maigre… Il faut noter que l'outil de Passware ne peut fonctionner qu'avec un accès physique au Mac. Pour se prémunir de ce genre d'attaque, on peut opter pour un mot de passe long qui n'utilise pas de mots communs que l'on peut trouver dans les dictionnaires, et y inclure des caractères spéciaux. Plus facile à dire qu'à faire !